设备指纹诞生前,互联网企业通过Cookie以及IP地址用于识别用户设备,但进入互联网时代,随着上网设备的多元化、互联网渠道的多样化、用户操作行为个性化等的特点,Cookie 识别用户和追踪用户的能力都有所下降,并且随着黑灰产技术的发展,各类身份伪造手段愈加复杂,迫切需要一种可及时对高风险的设备及相关操作做出反应,控制风险的设备识别技术。

设备指纹应运而生。设备指纹的诞生是伴随着对用户行为的信息采集以及对黑灰产的对抗手段出现的,因而其本身就具备了一定的安全性。

且设备指纹在不断的进化发展过程中,不断引入新的算法,对黑灰产的对抗性也在不断提升,同时,在保证指纹的唯一性、稳定性等方面加大了技术投入,进一步增强了设备指纹的安全性。

发展到AI时代,顶象认为设备指纹技术也不应局限于攻防对抗,新一代设备指纹技术更应具备风险感知能力,即将顶象防御云的能力赋能在设备指纹技术上,不仅打破了设备指纹的单点防控情况,同时进一步增强的设备指纹的安全性。

那么,如何理解设备指纹的安全性呢,我们一步步往下看。

端云交互,安全加倍

众所周知,设备指纹是用来标识手机或者浏览器的唯一 ID。基于这个 ID,我们能够精确定位一个设备,将使用该设备的全部数据进行关联。结合更加多样化的数据,黑产设备的识别准确性也将大幅提升。

而衡量设备指纹优劣的最重要指标是唯一性和稳定性。

唯一性指的是不同设备生成的设备指纹一定不会重复。这一指标帮助我们确认设备使用者身份的唯一性。如果设备指纹的唯一性不足,则可能导致不同设备的设备指纹发生碰撞,在一些风控策略较严格的场景下,可能会导致正常用户被误判。

稳定性指的是设备系统升级或少量数据变更时,设备指纹不会发生变化。如果设备指纹的稳定性不佳,则同一个设备的设备指纹一直变化,对黑产的识别效果会减弱。

并且唯一性、稳定性的特性也保证了设备指纹是唯一不可变的,这是设备指纹的基本安全性。

但这并不能完全阻断黑灰产。

对此,顶象产品总监张祖凯解释道:“移动互联网时代,用户上网的设备多元化、连接互联网的渠道多样化、接入服务的地点任意化,加之用户操作行为个性化,这进一步加大了识别与跟踪用户的难度。同时,互联网及各类技术让身份伪造手段也愈来愈复杂,我们不仅需要设备指纹对各种黑灰产手段具备对抗性,更要主动出击,知其风险,对风险率先做出预判,实时改变算法以提高设备指纹的安全性。”

于是,新一代设备指纹技术也加入了云端能力,即将防御云能力搭载在设备指纹技术上。

相比之前的设备指纹技术,新一代设备指纹技术除了信息采集更详细外,更显著增强了设备指纹的攻防对抗的时效性和安全性,并且借助顶象防御云,综合了各行业的攻防经验和风险数据沉淀,当新的攻击方式和攻击特征出现时,设备指纹技术能够以更快的感知应对和准确识别。

以模拟器为例。

当模拟器出现新的版本时,需要更新后台的配置才能识别,此时云端将识别到模拟器最新版本的配置下发给私有化设备指纹环境,设备指纹便可根据最新版本的模拟器重新调整算法,保证设备指纹的稳定性和安全性,完成风险升级,大大提升了被攻破难度。

并且顶象防御云亦可根据沉淀的不同行业不同场景的风险数据以及积累的丰富攻防经验,作出多种防控策略,通过端云交互方式,实现分钟级响应,快速对抗。

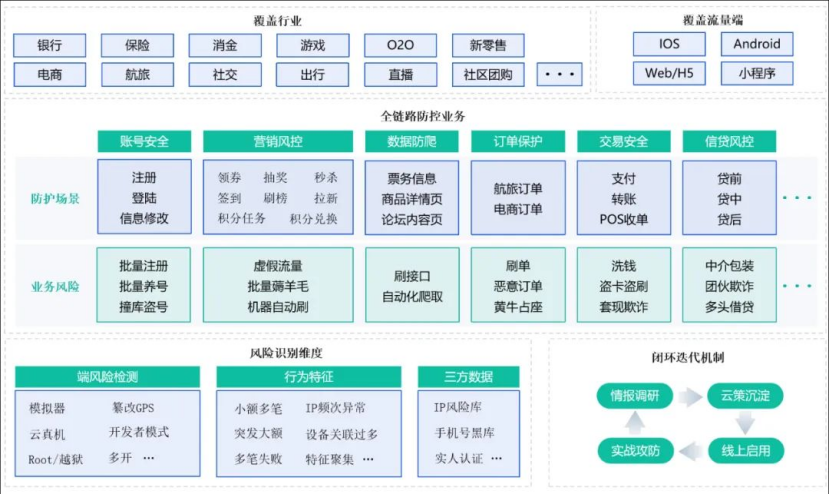

行业首创,从“安全”到“更安全”

设备指纹作为顶象风控系统的基础技术之一,在各个业务环节的风险识别上发挥了重要的作用,通常可以应用到银行、电商、互金、航空、游戏等各行各业,结合业务风控系统能有效解决渠道推广、账户安全、交易支付、营销活动等场景的安全问题,是风控体系的重要组成部分。

将防御云能力搭载在设备指纹技术上,不仅是行业首创,也践行了顶象一直坚持的安全理念。

“好的设备指纹需要在安全性和用户体验之间找到最佳的平衡点; 其实这个概念可以衍生到更广的层面,即‘安全防护应该是在安全性和业务发展之间找到最佳平衡点’。对于安全从业者来说,这是我们要牢记的第一准则 —— 安全永远是为业务服务的。用户的最终需求一定是更安全,为了做到这点,我们不仅要从安全产品本身出发,提升其安全对抗能力,更要让用户明白我们有怎样的能力可以让用户的产品更安全,这也是顶象为什么将防御云的能力搭载在设备指纹上的原因,我们希望用户能更全面的了解风险,并且知晓如何应对风险。”张祖凯如是说。

截止目前,顶象防御云已沉淀了4380个专家策略,121种情报,覆盖24种行业,118种风险类型,并且部分行业,涵盖多个头部客户,1天内就可完成从风险到情报的转化,情报相关数据的处理效率提升1倍,风险模型建设效率提升60%,防控精准度>99.9%,实现了行业第一的风险感知能力,形成了端+云特有的业务安全架构模式,并已作为数字时代业务安全体系架构的建设标准。

将设备指纹与防御云相融合,也是顶象对于业务安全全面感知的细化实践。这意味着设备指纹已经成为一个从”端”到”云”的综合系统,这其中既有用户端的交叉验证、劫持检测,又有服务端的数据建模、联防联控,大大降低了黑灰产攻击的风险。