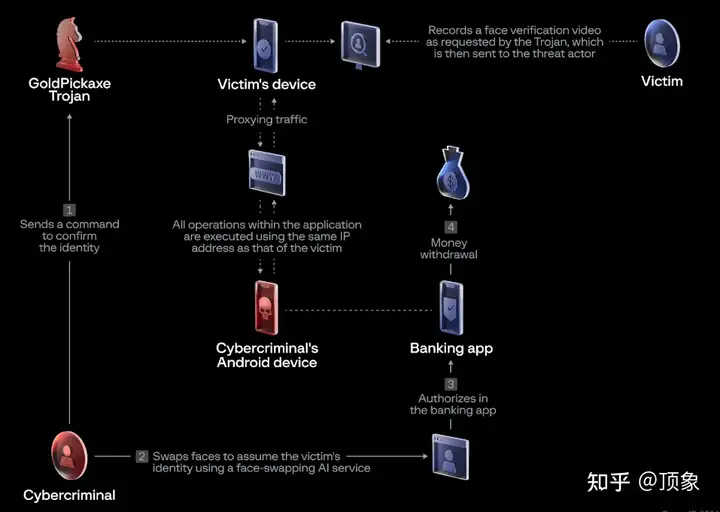

2024年2月15日,国外安全公司Group-IB宣布,发现一个名为“GoldPickaxe”的恶意软件。该恶意软件的iOS版本,诱骗用户进行人脸识别、提交身份证件,然后基于用户的人脸信息进行深度伪造。

通过深度伪造的虚假的人脸视频,欺诈分子就可以登录用户的银行账号,拦截银行发送的手机验证短信,就能够进行转账、消费、修改账号密码等。

“GoldPickaxe”iOS版本非常强调社会工程,在敏感信息获取和收集上描述非常详细。例如,在拍摄人脸照片前,恶意软件会提示“请保持相机稳定”、“请眨眼”,甚至还使用谷歌的ML套件进行人脸检测。需求身份证件或银行卡信息。软件会提示,受害人要上传证件或银行卡的正面、背面,并自动打开一个个带有提示的视图,提示执行必要的步骤。人脸信息和证件照片拍摄后,会自动发到欺诈分子的服务器。

“GoldPickaxe”也有安卓版本,功能更多。除收集盗取受害人的人脸信息、身份证、银行卡等信息外,安卓版还能在手机的相册中检索更多人脸图片,并向银行App索求人脸识别等授权服务。

这个病毒如何感染用户手机?

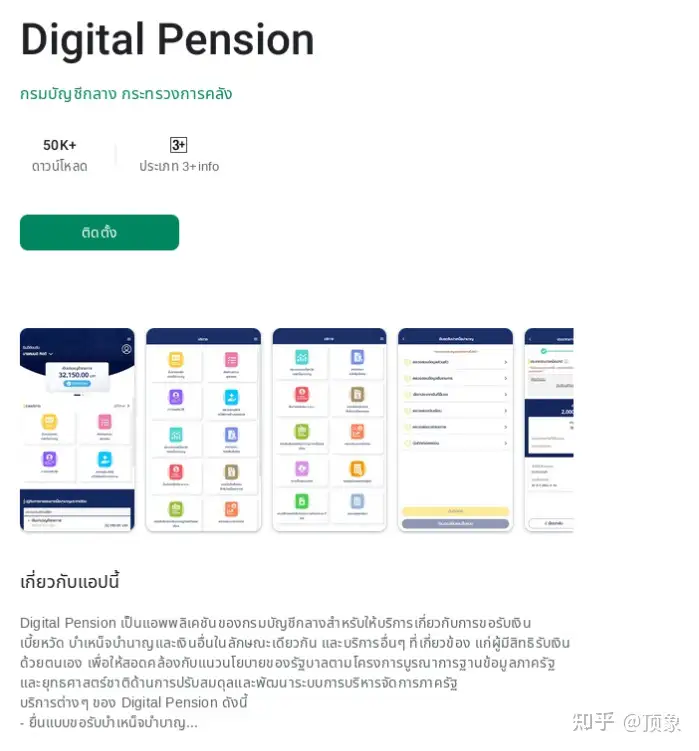

据泰国警方披露,使用“GoldPickaxe”恶意软件的欺诈分子,首先通过社交软件、邮件、收集短信与用户进行联系,声称老年亲属有资格获得额外的养老金福利的资格,并附上下载恶意软件的链接,引导用户下载安装。

安全公司Group-IB研究员已进化过发现,“GoldPickaxe”安卓版会伪装成来自政府、金融部门和公用事业公司的 20 多个不同的山寨App,例如,山寨的泰国“数字养老金App”。此外,欺诈分子还制作虚假的政府、金融机构的仿冒网站,提供“GoldPickaxe”安卓版恶意软件的下载。

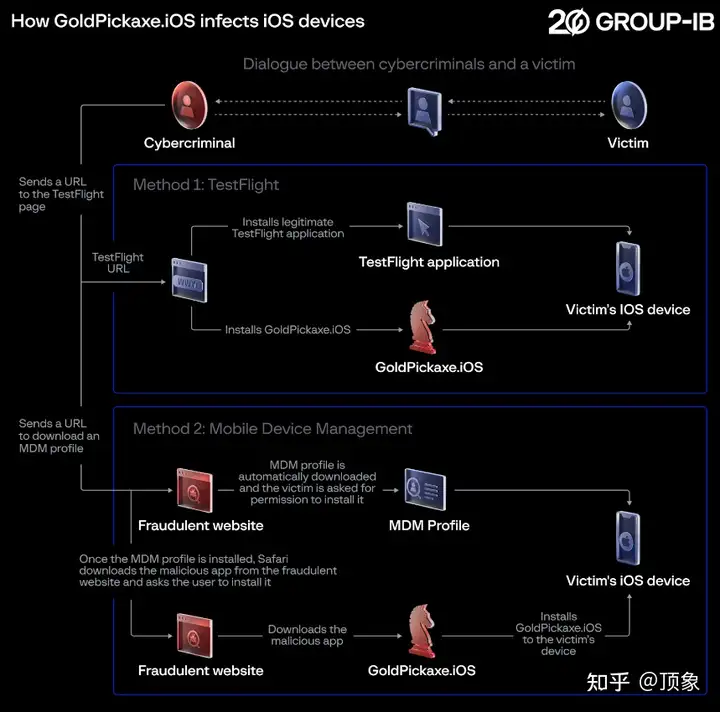

苹果iOS系统的安全性较高,对App的权限控制比较严格。为了防止恶意软件进入,苹果只允许通过苹果商店Apple Store进行App分发。而“GoldPickaxe”iOS版恶意软件就是通过两种方式,避开了Apple Store的审核。

1、滥用TestFlight。TestFlight是iOS系统的的软件测试平台,基于该TestFlight,开发者可以在iOS上测试自己的Beta版App,iOS设备(iPhone、iPad 、 Mac、Apple TV等),通过 TestFlight即可直接安装Beta版App,无需沟通过Apple Store下载。

2、滥用移动设备管理(MDM)。MDM(Mobile Device Management)是iOS的一种服务,帮助 IT 管理员在企业环境中部署和管理设备,并确保设备安全和合规,可以远程管理企业内部的iOS设备(iPhone、iPad 、Mac、Mac等)。开发者选择一个 MDM 服务器(包括 Apple 的 DEP(和第三方 MDM 解决方案),获取 MDM 证书。然后提交审核,审核通过后即开通MDM服务权限。然后在指定的iOS设备中手动添加公司的MDM 服务器地址,也可以通过MDM 服务器的管理界面添加指定设备。添加进入公司MDM的设备,即可被用于远程管理,可以直接对指定设备进安装App、配置文件、收集数据、限制功能、甚至锁定设备、擦除设备信息等。

欺诈分子诱导iOS用户安装TestFlight ,或者下载 MDM 配置文件,然后就可以将“GoldPickaxe”iOS版恶意软件,安装到用户的iPhone、iPad 、 Mac等设备上。

这个AI病毒有哪些危害特征?

Group-IB的安全报告中,针对“GoldPickaxe”恶意软件有详细的危害描述。

1、“GoldPickaxe”恶意软件具有iOS 和 Android两个版本,目前只在越南和泰国发现遭遇该恶意软件侵害的群体。

2、“GoldPickaxe”恶意软件不会直接窃取用户的银行资金,只是在收集盗取用户的人脸信息、身份证件、银行卡等敏感信息,并拦截手机短信 。

3、“GoldPickaxe”恶意软件将将盗取的人人脸信息进行深度伪造,创建虚假的受害者视频,然后直接登录受害者的银行账户,进行转账盗窃。

4、“GoldPickaxe”iOS 版通过 Apple 的 TestFlight ,或者通过对受害者进行社会工程以安装 MDM 配置文件进行传播;“GoldPickaxe”安卓版通过手机短信、邮件、钓鱼网站和安卓市场进行传播。

5、安全研究人员,还发现了在“GoldPickaxe”恶意软件的多个新变种。其中,一个名为“GoldDiggerPlus”新变种,能够伪造报警和客服。当受害者点击联系客户服务按钮虚假警报时,恶意软件将尝试找到一个免费的运营商来呼叫。就好像网络犯罪分子正在运营一个真正的客户服务中心一样。

6、社会工程贯穿“GoldPickaxe”恶意软件的利用。该恶意软件与网络犯罪集团GoldFactory有关,并与2023年肆虐金融机构的“Gigabud”恶意软件有着密切的联系。

2023年有个类似的病毒出现

2022年9月,安全公司Group-IB研究人员发现一个名为“Gigabud”的安卓恶意软件,影响多个国家的至少25家公司、金融机构和政府部门。该恶意软件能够远程在用户的安卓手机上进行手势操作,从而使逃避防御机制,包括双因素身份验证(2FA)。

在用户进入恶意应用程序之前,“Gigabud”不会执行任何恶意操作,而是通过屏幕录制来收集可用的敏感信息,然后模仿用户的身份和操作,由此使安全检测复杂化。

安全研究人员还在“Gigabud”家族中发现了一个变种恶意软件“Gigabud.Loan”,主要以虚假的贷款申请App出现,以低息贷款噱头引诱受害者,分别冒充过泰国、印度尼西亚和秘鲁等多个国家的金融机构。一旦给用户下载且使用该山寨App,就会被迫提供敏感的个人信息,这些信息随后被欺诈分子盗用。

“Gigabud”和“Gigabud.Loan”主要通过即时通讯工具、短信、社交网络进行传播,向用户发送消息,然后引导其下载两个恶意软件。2022年至2023年间,Group-IB的安全研究人员检测到了400多个“Gigabud”和20多个“Gigabud.Loan”恶意软件。

银行和个人怎么防御AI病毒?

顶象防御云业务安全情报中心此前曾警示,随着AI在各行各业的广泛应用,其带来的安全威胁也日益引起人们的关注。AI正成为一种新的威胁手段,利用AI技术的攻击者将给企业和个人用户带来前所未有的风险,并列举了2024年业务欺诈风险的五大趋势:AI带来的新攻击成倍增加、账号和身份更难以甄别、爬虫盗取数据依旧疯狂、账号盗窃冒用将更加普遍和难以防范、内部数据泄露。

这一增长趋势背后的主要原因是技术进步和社会工程学的不断发展。随着人们越来越多地转向在线和移动渠道购物,欺诈者也紧跟其后,利用先进的技术手段进行欺诈活动。此外,社会工程学利用了人员这一最复杂和最持久的安全弱点,让许多缺乏信息安全思维的用户成为欺诈者的目标。

针对金融机构

顶象防御云业务安全情报中心建议,金融机构需要做好App安全,并做好客户的安全教育。

1、加强App安全检测,做好安全与合规。

作为率先进行iOS免源码加固的顶象App加固,支持安卓、iOS、H5、小程序等平台,独有云策略、业务安全情报和大数据建模的能力。能有效防御内存注入、Hook、调试、注入、多开、内存Dump、模拟器、二次打包和日志泄露等攻击威胁,防止App遭入侵、篡改、破解、二次打包等恶意侵害,保护Android 16种数据和文件,提供7种加密形式。

顶象App加固能够针对已有App进行安全性检测,发现应用存在的风险漏洞并针对性进行修复整改,对敏感数据、代码混淆、代码完整性、内存数据等进行保护,从源头上避免系统漏洞对于应用本身造成的安全影响,防范数据信息泄露,保障App安全。还能够为App提供移动应用运行进行安全监测,对移动应用运行时终端设备、运行环境、操作行为进行实时监测,帮助App建立运行时风险的监测、预警、阻断和溯源安全体系。

针对金融App人脸被盗用风险,顶象业务安全感知防御平台基于威胁探针、流计算、机器学习等先进技术,集设备风险分析、运行攻击识别、异常行为检测、预警、防护处置为一体的主动安全防御平台,能够实时发现摄像头遭劫持、设备伪造等恶意行为,有效防控各类人脸识别系统风险。它具有威胁可视化、威胁可追溯、设备关联分析、多账户管理、跨平台支持、主动防御、开放数据接入、防御自定义和全流程防控等特点。

2、及时关注各类威胁预警,做好安全措施,一旦遭遇新型威胁,能够迅速应对。

3、对用户做好安全教育,通过欺诈案例讲解,提升用户的安全防范意识。

针对个人用户

这对个人,顶象防御云业务安全情报中心建议,一定要去正规渠道下载App,时刻保持安全使用习惯。

1、不要点击手机短信、社交软件、邮件收到的陌生链接。

2、不要向他人透露短信验证码、银行卡和身份证等敏感信息。

3、接到陌生电话、短信,一定要保持冷静,如果感觉可疑,请立即报警。

4、一定要通过 AppStore、安卓市场以及金融机构的官网下载App,切勿通过三方平台和他人发来的链接下载。

5、切勿安装不熟悉、不了解、陌生的App。

6、在安装App时,一定要仔细检查App请求的权限,并对App请求辅助功能时保持高度警惕。

7、联系金融机构,一定要拨打官方渠道公布的咨询电话。

业务安全产品:免费试用

业务安全交流群:加入畅聊