近日,微软研究团队在以色列软件开发商 MCE Systems 预装 Android 系统应用程序的一个框架中发现了 4 个高危漏洞。令人担忧的是,目前这批 APPs 在 Google Play 官方应用商店的下载量已达数百万。

上周五,微软 365 Defender 研究团队在发布的一份报告中表示:“由于目前大多数 Android 设备都附带了许多预安装或默认应用程序,因此,如果没有获得设备的 root 访问权限,一些受影响的应用程序无法完全卸载或禁用。”

据悉,这些相关漏洞现可能会允许威胁行为人发动远程和本地攻击,或被滥用为载体,利用其广泛的系统特权获取敏感信息。

Android Apps 上的高危漏洞:或对网络空间安全造成威胁

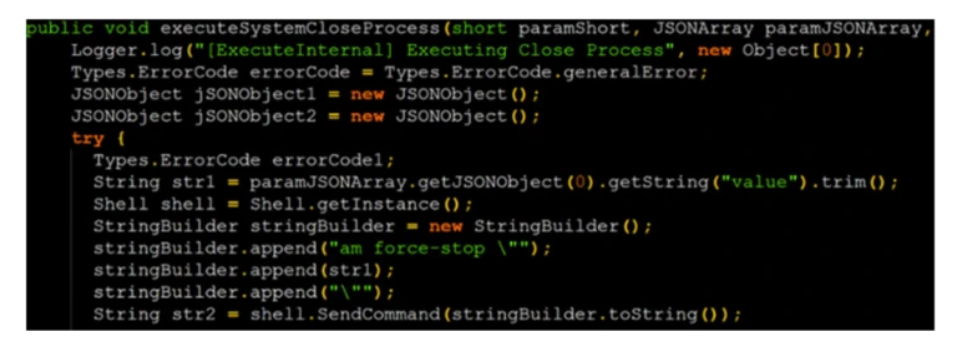

据报道,此次发现的这组漏洞涉及命令注入、本地权限提升等方面,且都已被分配了标识符: CVE-2021-42598、CVE-2021-42599、CVE-2021-42600 和 CVE-2021-42601,且 CVSS 得分介于 7.0 和 8.9 之间。

(“CVSS:通用漏洞评分系统,一个行业公开标准,被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度。提供了一种捕获漏洞主要特征并产生反映其严重性的数字评分的方法”)

(命令注入概念验证(POC)攻击代码)

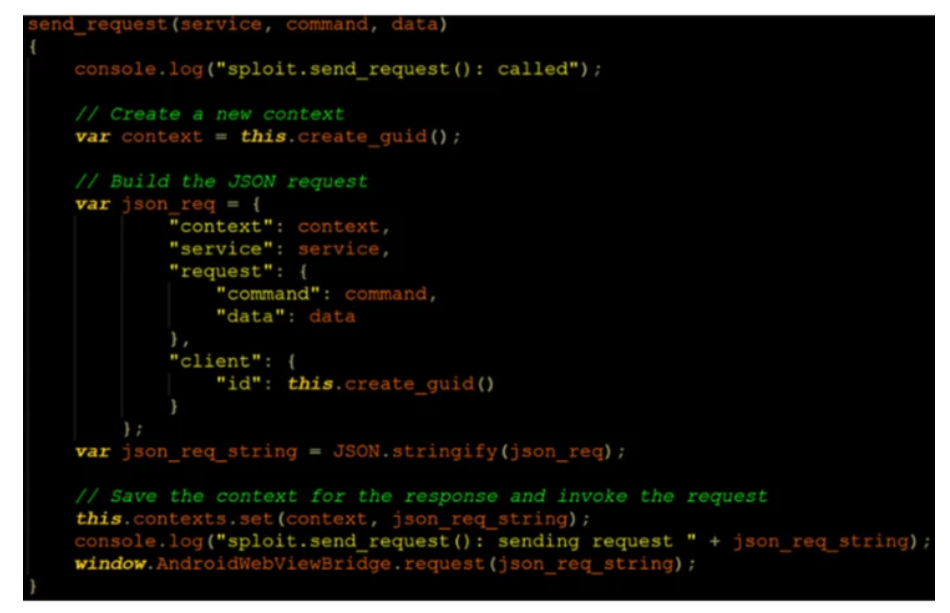

(向 WebView 注入类似的 JavaScript 代码)

这些漏洞里有些最早是在 2021 年 9 月份就被发现并报告的,暂没有证据表明这些缺陷正被利用。

此次,由于微软并没有披露使用该漏洞框架的应用程序的完整列表(该框架旨在提供自我诊断机制,以识别和修复影响 Android 设备的问题),所以该框架拥有广泛的访问权限(包括音频、摄像头、电源、位置、传感器数据和存储权限,以执行其功能)。

再加上此次该服务中发现的漏洞,因此微软表示,它可能允许攻击者植入持久后门并接管控制权。

目前,已经受到该批漏洞影响的客户包括 Telus、AT&T、Rogers、Freedom mobile 和 Bell Canada 等这些大型国际移动服务提供商:

移动 Klinik 设备检查(com.telus.Checkup)

设备帮助(com.att.dh)

MyRogers(com.fivemobile.myaccount)

Freedom 设备维护(com.Freedom.mlp.uat),

Device Content Transfer(com.ca.bell.contenttransfer)

这些易受影响的隐患 Android Apps 虽然是由手机供应商预装的,但也可以在谷歌 Play 商店上找到。

糟糕的是,一些受影响的 Android Apps 已经“逃”过了谷歌 Play 应用商店的自动安全检查,且在未获得设备 root 访问权限的情况下无法被彻底卸载或禁用。

尽管在微软发布此次安全漏洞报告之前, MCE Systems 已经将相关漏洞进行了修复,但提供终端设备的一些电信企业及移动服务提供商们,暂未能对使用了同一服务框架的 Android 应用程序做修复。

因此,微软研究人员建议设备上已经安装了相关 Android Apps 的用户请立即删除,并下载最新的系统安全补丁。

此外,微软还建议用户留意应用程序包“com.mce.mceiotraceagent”,这是一个可能由手机维修店安装的应用程序,一旦发现,请立即将其从手机中删除。