本文节选自在鹏城实验室与为辰信安联合发布《2023智能网联汽车网络安全报告》,结合国内智能网联汽车所处的背景及面临的挑战,结合全球典型智能汽车网络安全事件,对2023年智能汽车网络安全整体态势做出研判。本文主要从汽车网络安全全景图、2023年汽车网络安全态势、典型及新型攻击手段剖析、法规和标准四个方面进行介绍。

01.汽车网络安全全景

安全是相对概念,我们无法追求绝对无限的安全,需要在满足合规、保障业务

运营安全、保障功能正常运行三者之间保持平衡。单一安全防护不再满足汽车内部及外部连接的安全需求,安全解决方案既需要依据汽车“ V模型”,从概念阶段到上市运营贯穿汽车全生命周期,也需要贯穿“云-管-端”,形成纵深防护体系。

02.2023年汽车网络安全态势

2023车联网公开新闻报道的安全事故中 ,造成大范围恶意影响的大型事故 ,同比2022年增长38%。

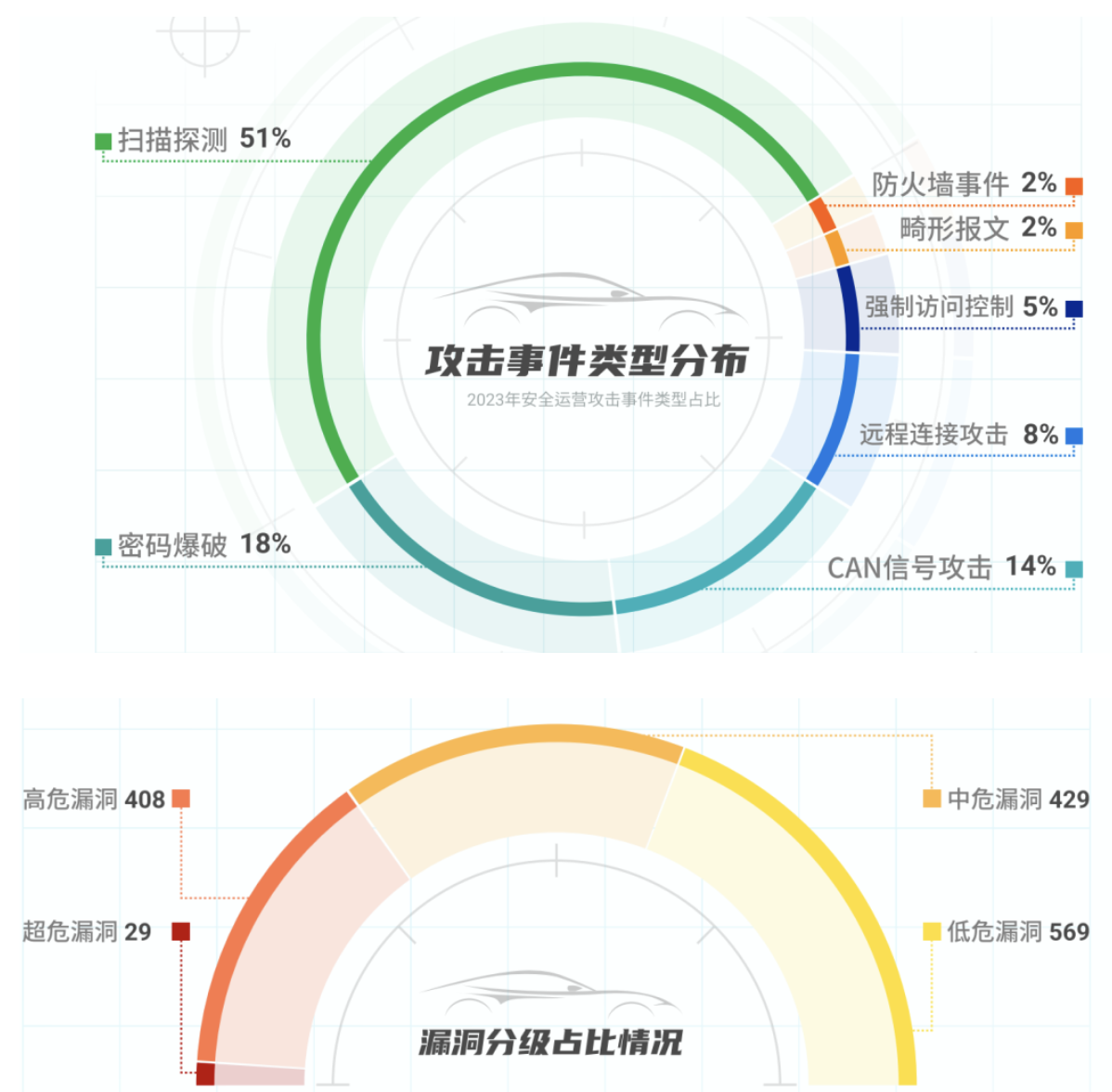

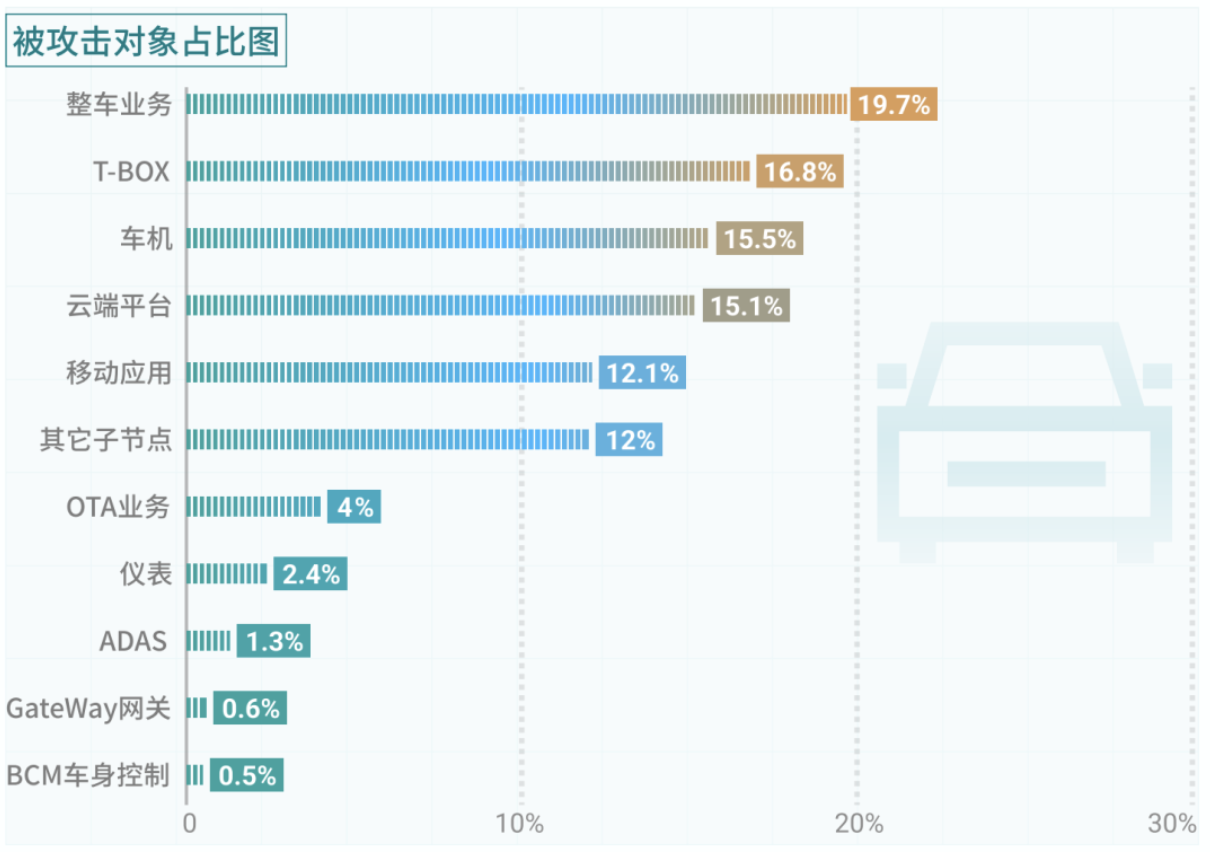

在为辰安全实验室研究过的1000+车型与零部件中,监测到的攻击事件及被攻击对象态势如下图所示:

03.典型及新型攻击手段剖析

常见的易受攻击的对象有T-BOX、车机系统、整车系统、整车业务,根据其分类列举常见的攻击手段如下:

- T-BOX

T-BOX是车辆的远程信息处理和通信单元,通常用于远程监控、车辆定位、紧急呼叫(eCall)等功能,常见的攻击点包括:

- 通信接口攻击

T-BOX通过蜂窝网络、Wi-Fi或其他无线技术与外界通信,其通信接口可能被黑客利用于进行中间人攻击(MITM),拦截或篡改数据。

- 数据隐私泄露

T-BOX收集的车辆数据可能包含敏感信息,黑客可能试图窃取这些数据。

- 车机系统

车机系统是车辆内部用于提供娱乐、信息传输与车辆设置的界面,常见攻击点包括:

- 物理接口攻击

通过USB、 SD卡 等 物 理接口恶意设备,会导致车机系统感染恶意软件。

- 蓝牙与Wi Fi攻击

通过未加密或弱加密的无线连接,可以使黑客进行未授权的访问与数据捕获。

- 操作系统和应用漏洞

车机的操作系统与应用程序可能存在漏洞,黑客利用RCE类漏洞能够获取系统权限与数据。

- 整车系统

整车系统是指车辆的所有电子控制单元(ECUs)与网络,其常见的攻击点包括:

- CAN总线攻击-OBD接口

CAN总线是车辆内部ECUs之间的主要通信网络。攻击者可以通过对车辆的诊断接口OBD注入恶意指令,干扰车辆操作。

- 无线接入点攻击

智能网联车辆具有多个无线接入点,如TPMS胎压监测系统、PEPS无钥匙系统等。

- 传 感 器 欺 骗

智能网联车辆依赖各种传感器,如雷达、摄像头等,通过欺骗传感器可以干扰车辆感知系统。

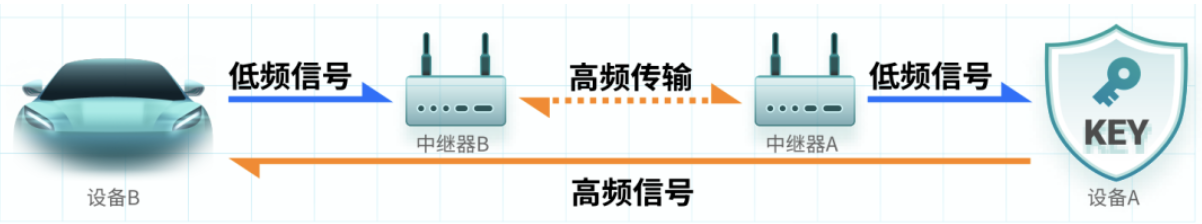

- 整车业务典型攻击之——PEPS中继攻击

PEPS低频信号一般作用于车辆四周1~2米左右范围内,超出距离则无效,而中继攻击可以使低频信号作用范围扩大。中继分为有线中继和无线中继,有线中继需要网线进行连接,因此智能网联汽车所遭受的通常为无线中继攻击,其攻击基本原理如下:

- 攻击者位置

攻击者会分别将两个中继器放置在设备A(如智能钥匙)和设备B(如车辆)附近,“中继器 A”与 设 备 A( 如 智 能 钥 匙 ) 进 行 通信,“中继器B”与设备B(如车辆)进行通信。

- 信号中继

设备B(如车辆)附近的“中继器B”接收到来自设备B(如车辆)的信号时,“中继器B”会将这个信号中继给“中继器A”,“中继器A”与设备A(如智能钥匙)进行通信,完成一次中继,在实验室场景下钥匙会回复高频信号。

04.法规和标准将安全提上日程

智能网联汽车安全的缺失将直接导致社会乃至国家暴露在安全风险中,近年

来,国内外纷纷出台多项智能网联汽车网络安全的法规、标准,以期从官方引导的方式来降低整体行业风险。

值得注意的是,2023年5月,工信部发布了《汽车整车信息安全技术要求》

等四项强制性国家标准征求意见稿,并对车辆外部连接安全要求、车辆通信安

全、车辆软件升级、车辆数据代码安全、车辆信息安全要求测试及验证方法等多方面均做出了详细的技术规范与标准执行要求。

由此可见,无论是面向国内市场还是全球市场,在法规、标准所规定的时间

节点前快速合规地构建智能网联汽车网络安全体系,已成为市场的刚需所在。

— END —

文章来源:汽车电子与软件

推荐阅读

更多汽车电子干货请关注汽车电子与软件专栏。欢迎添加极术小姐姐微信(id:aijishu20)加入技术交流群,请备注研究方向。