毫无疑问,当前以大模型、云计算、大数据为代表的新一代信息技术革命,正驱动生产要素体系发生结构性变革,随着数据要素与传统产业深度...

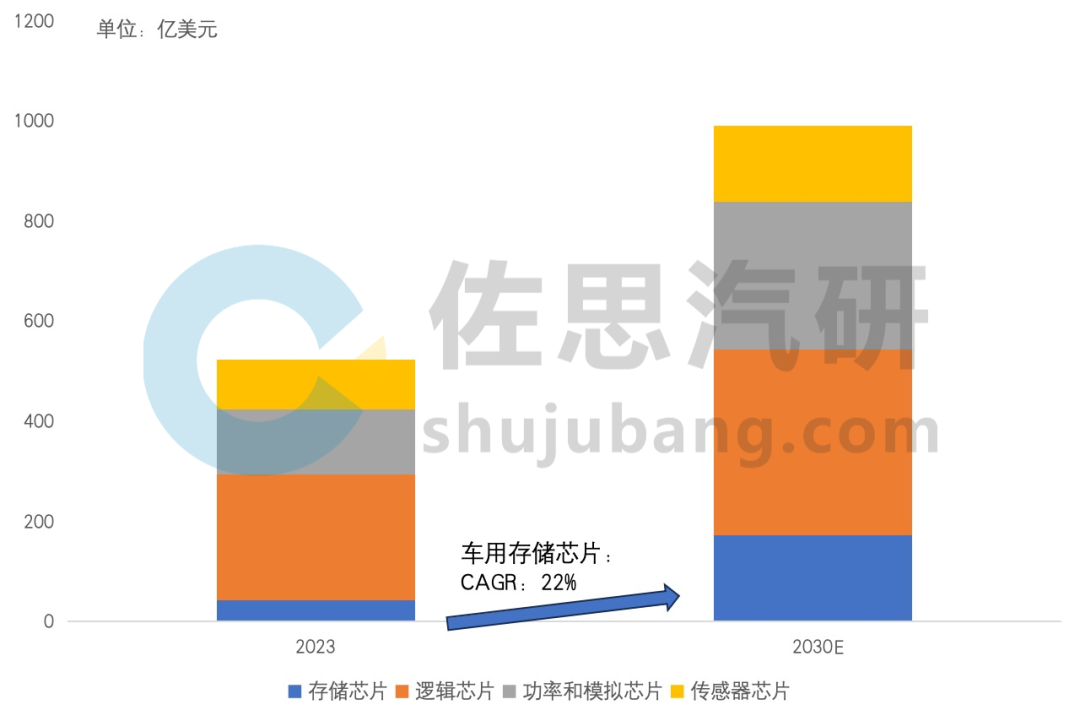

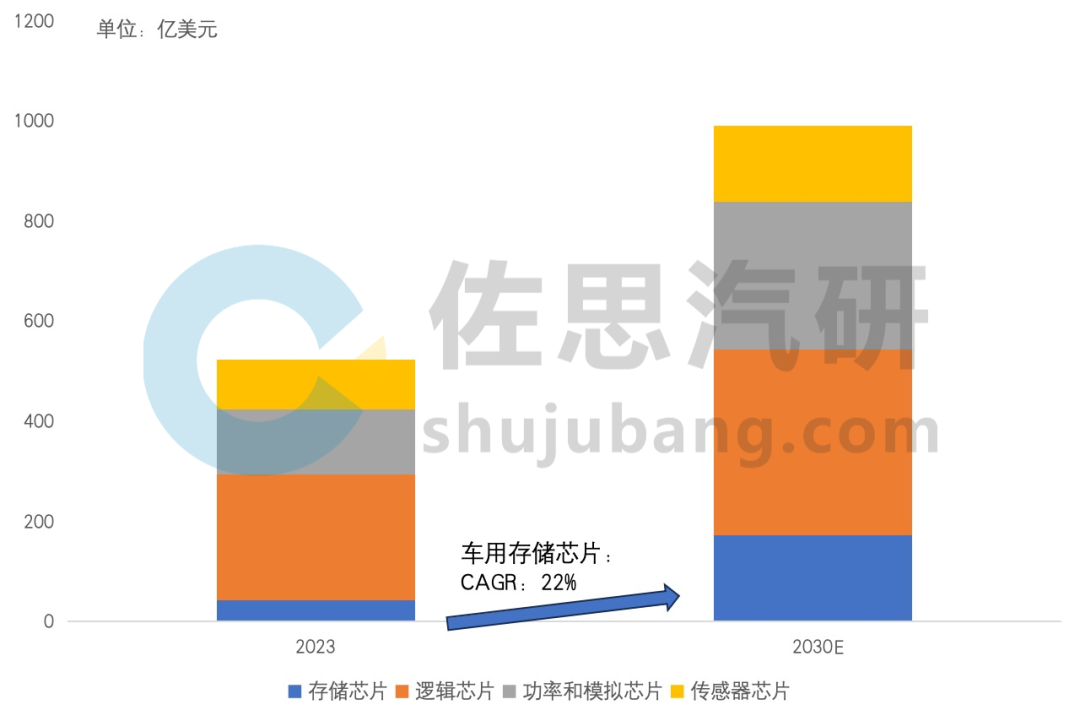

全球汽车存储芯片市场规模将从 2023 年的 43 亿美元左右,到 2030 年增长至 170 亿美元以上,复合增长率高达 22%,汽车存储芯片在汽车半...

细胞治疗产品 (CTP) 作为先进治疗药物 (ATMPs) 的重要组成部分,正为罕见病和疑难杂症患者带来希望。然而,其生产过程极易受到微生物的...

很荣幸这次能够百里挑一获得“星睿O6”AI PC开发套件的试用资格,本篇将更侧重于普通用户的视角以及半教程向的叙述来带领读者去上手这套AI...

瑞芯微电子(Rockchip)是国内领先的AIoT SoC设计制造企业,专注于智能应用处理器及周边配套芯片的研发。飞凌嵌入式作为瑞芯微的战略合...

在人工智能与材料科学加速融合的时代背景下,数据集正逐渐成为推动材料研究范式转变的核心引擎。从基于物理模型的传统计算方法,向基于...

文章修改自: [链接]之前解读过两期 LMDeploy Turbomind 里的源码,针对 Hopper 架构。NV 推出了新的指令集。今天我们就来一起看看 TMA

随着人工智能计算和数据驱动方法的快速发展,蛋白质工程正在迈向 AI 辅助设计阶段。研究人员比以往任何时候都更需要全面、高质量的蛋白...

毫无疑问,当下数字化正在改变整个世界,而数字世界的底层,则是庞大且不断产生、汇集、运算的数据,特别是以人工智能、大模型、大数据...

毫无疑问,算力作为数字经济时代的核心驱动力,正加速推动千行万业的数智化转型,并成为衡量国家综合竞争力的战略标尺,而随着今年年初D...

飞凌嵌入式FET527N-C核心板正式发布OpenHarmony4.1系统,实现了从芯片架构到操作系统的全链路国产化。该产品具备灵活可编程、高效能运算...

本文参考自 SNIA Webcast《Unlocking CXL's Potential: Revolutionizing Server Memory and Performance》。

在Neon架构扩展(其指令集向量长度固定为128位)的基础上,Arm设计了可伸缩向量扩展(Scala...

使用Spring Boot开发API的时候,读取请求参数是服务端编码中最基本的一项操作,Spring Boot中也提供了多种机制来满足不同的API设计要求。

智能车玩家紧急集合!!你还在为传感器调试秃头?算法调参到怀疑人生?4月10日晚上7点 全网技术宅速归!两大竞赛车手直播激辩智能车核心...

毫无疑问,数智化既是这个时代前进所趋,也是国家战略所指,更是所有企业未来发展进程中达成的高度共识。特别是今年年初DeepSeek的“横空...

毫无疑问,当前以大模型、云计算、大数据为代表的新一代信息技术革命,正驱动生产要素体系发生结构性变革,随着数据要素与传统产业深度...

全球汽车存储芯片市场规模将从 2023 年的 43 亿美元左右,到 2030 年增长至 170 亿美元以上,复合增长率高达 22%,汽车存储芯片在汽车半...

细胞治疗产品 (CTP) 作为先进治疗药物 (ATMPs) 的重要组成部分,正为罕见病和疑难杂症患者带来希望。然而,其生产过程极易受到微生物的...

很荣幸这次能够百里挑一获得“星睿O6”AI PC开发套件的试用资格,本篇将更侧重于普通用户的视角以及半教程向的叙述来带领读者去上手这套AI...

瑞芯微电子(Rockchip)是国内领先的AIoT SoC设计制造企业,专注于智能应用处理器及周边配套芯片的研发。飞凌嵌入式作为瑞芯微的战略合...

在人工智能与材料科学加速融合的时代背景下,数据集正逐渐成为推动材料研究范式转变的核心引擎。从基于物理模型的传统计算方法,向基于...

文章修改自: [链接]之前解读过两期 LMDeploy Turbomind 里的源码,针对 Hopper 架构。NV 推出了新的指令集。今天我们就来一起看看 TMA

随着人工智能计算和数据驱动方法的快速发展,蛋白质工程正在迈向 AI 辅助设计阶段。研究人员比以往任何时候都更需要全面、高质量的蛋白...

毫无疑问,当下数字化正在改变整个世界,而数字世界的底层,则是庞大且不断产生、汇集、运算的数据,特别是以人工智能、大模型、大数据...

毫无疑问,算力作为数字经济时代的核心驱动力,正加速推动千行万业的数智化转型,并成为衡量国家综合竞争力的战略标尺,而随着今年年初D...

飞凌嵌入式FET527N-C核心板正式发布OpenHarmony4.1系统,实现了从芯片架构到操作系统的全链路国产化。该产品具备灵活可编程、高效能运算...

本文参考自 SNIA Webcast《Unlocking CXL's Potential: Revolutionizing Server Memory and Performance》。

在Neon架构扩展(其指令集向量长度固定为128位)的基础上,Arm设计了可伸缩向量扩展(Scala...

使用Spring Boot开发API的时候,读取请求参数是服务端编码中最基本的一项操作,Spring Boot中也提供了多种机制来满足不同的API设计要求。

智能车玩家紧急集合!!你还在为传感器调试秃头?算法调参到怀疑人生?4月10日晚上7点 全网技术宅速归!两大竞赛车手直播激辩智能车核心...

毫无疑问,数智化既是这个时代前进所趋,也是国家战略所指,更是所有企业未来发展进程中达成的高度共识。特别是今年年初DeepSeek的“横空...